接下来,我将通过一些实际案例和个人观点来回答大家对于黑客阵容搭配图表的问题。现在,让我们开始探讨一下黑客阵容搭配图表的话题。

黑客是怎样通过网络入侵电脑的?

CERT组织研制的这个图表说明了一个网络攻击的典型的生命周期。该曲线的波峰就在攻击的首次袭击之后,这是大多数安全产品最终开始提供保护的时候。然而“瞬时攻击”是那些最老练的黑客在最早期阶段重点展开的。同时,现在那些快速进行的攻击利用了广泛使用的计算机软件中的安全漏洞来造成分布更广的破坏。

知道对方IP后如何入侵别人的电脑 黑客是入侵别人电脑的方法有9种。

黑客经验谈:跳板攻击入侵技术实例解析 网络入侵,安全第一。一个狡猾、高明的入侵者,不会冒然实行动。他们在入侵时前会做足功课,入侵时会通过各种技术手段保护自己,以防被对方发现,引火烧身。其中,跳板技术是攻击者通常采用的技术。下面笔者结合实例,解析攻击入侵中的跳板技术。

首先,先跟你解释下什么叫木马:通过入亲电脑,伺机DAO取账HAO米码的恶意程序,它是电脑病毒中一种。通常木马会自动运行,在你的上网过程中,如果登录网yin、聊天仗好等,你的个人安全信息都会被QIE取,从而导致用户账号被dao用、CAI产遭受损失。

系统漏洞是指应用软件或操作系统软件在逻辑设计上的缺陷或在编写时产生的错误,这个缺陷或错误可以被不法者或者电脑黑客利用,通过植入木马、病毒等方式来攻击或控制整个电脑,从而窃取您电脑中的重要资料和信息,甚至破坏您的系统。

A. 黑客是否可通过无线网络进入他人电脑 完全可以,你的无线网络被别人接入后,他与你的电脑就在同一个局域网,非常方便访问到你的电脑!B. 电脑怎么通过wifi入侵别人的 电脑 这个难度很大的。 即使和别人共用WiFi,但是不知道别人路由器的地址或者密码也是不行的。

是不是有黑客入侵?

1、家庭的路由器和网线有可能遭受黑客入侵,尤其是当用户未能及时更新系统补丁,或者使用了默认的密码和设置时。 黑客可以通过利用路由器的漏洞,修改DNS设置,或者在路由器上植入恶意代码,从而窃取个人信息或对网络设备发起攻击。 如果一个感染了病毒的手机连接到家庭的WiFi,其他网络设备可能会受到影响。

2、如果有来自未知号码的电话或信息,或者发现设备发出了未授权的电话或信息,这可能表明手机已经被黑客入侵。第三:数据使用异常 如果在没有增加上网活动的情况下,数据使用量突然激增,这可能是黑客在后台秘密使用手机数据的结果。

3、手机能够被黑客入侵。由于智能手机始终与网络连接,它们可能将个人信息暴露在互联网上。 数据显示,每天有大约120万部Android手机受到恶意软件的攻击,其中许多手机被植入木马程序。 木马程序如其名称所示,会潜伏在手机系统中,破坏安全防护,并获取系统的根权限。

4、如果你的电脑或设备突然出现异常,比如运行速度变慢,程序崩溃频繁,或者出现未知的文件和程序,这些都可能是黑客入侵的迹象。黑客可能会在后台运行恶意程序,占用系统资源,导致电脑性能下降。

5、黑客很厉害,可以黑进别人的手机。手机会连接互联网,随时会和网络连接,个人信息会暴露在网络上,随时都会被入侵。根据统计,每天都有无数手机会被恶意程序侵扰,这些恶意程序会进入到手机系统中。

6、未经授权的交易:如果用户突然察觉到自己的微信账户进行了未授权的交易,这可能是黑客入侵的迹象,导致账户信息被盗用。 未经授权的联系人信息访问:黑客可能窃取用户的联系人信息,并利用这些信息从事非法活动,例如向联系人发送诈骗信息。

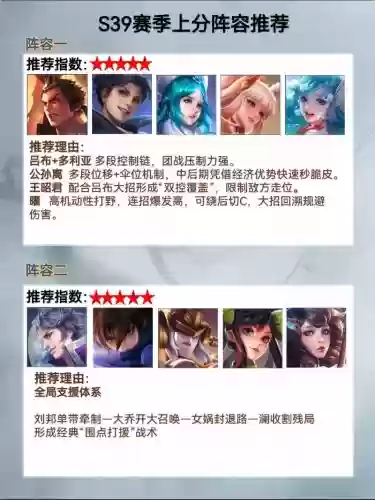

云顶之弈S9最新阵容搭配图表-最新版本最强阵容图s9一览

1、云顶之弈S9伊泽拉克鸡(以伊泽瑞尔为核心,结合拉克丝的高爆发)最强阵容推荐如下:阵容组成:斯维因盖伦皇子(嘉文四世)拉克丝阿兹尔内瑟斯黑默丁格奎桑提阵容羁绊:3德玛西亚:提供额外的法术强度和护盾。3恕瑞玛:增强恕瑞玛英雄的生存能力和输出。3司令:为司令英雄提供额外的攻击力和法术强度。

2、云顶之弈S9赌狗阵容大全:T1级别阵容 术士提莫:由波比、提莫、加里奥、乌鸦、克烈、娑娜组成,依赖提莫的高爆发和3约德尔人的羁绊效果。关键在于6级时D出提莫、加里奥、乌鸦的三星,提莫4星后上人口增强阵容。

3、云顶之弈s9无敌风火轮阵容搭配如下: 阵容组成: 沃里克、瑟提、盖伦、德莱厄斯、凯尔、娑娜、亚托克斯、内瑟斯 阵容羁绊: 6主宰、3德玛西亚、2裁决、1暗裔 转职推荐: 主宰纹章,优先考虑给赛恩或嘉文四世。

请问黑客是如何侵入有漏洞的电脑的?

1、首先,电脑若存在漏洞,黑客可能使用黑软件进行扫描,并通过Telnet远程连接,植入木马。例如,以前利用AhD工具很容易找出空口令的主机,通过Telnet连接后,上传木马,并运行远程控制软件(如灰鸽子),这会导致每次开机上网时,你的电脑都会连接到黑客的电脑,黑客则可以远程操控。

2、黑客通过多种途径进攻电脑,其中系统漏洞和木马是最常见的两种方式。系统漏洞是指软件或操作系统中存在的安全缺陷,黑客可以利用这些缺陷侵入系统。例如,他们可能会寻找并利用某个软件的3389端口,这是远程桌面连接所使用的端口,一旦打开,黑客便可以通过远程桌面直接连接到目标机器。

3、网络攻击者常采用试探性攻击来收集有用信息,为深入入侵做准备。这些攻击包括扫描技术、体系结构探测、利用信息服务和嗅探等方式。攻击者通常会首先使用扫描技术对目标进行信息收集,这通常是通过ping扫描、端口扫描和反响映射等手段实现的。

4、通过网站入侵 如果黑客的目标主机是一台网络服务器,ta可以通过找上传漏洞,然后传木马上去。如果没有上传漏洞,那就找SQL注入,进入后台,上传木马,提取,控制目标服务器。嗯,是的,黑客只要这么简单的几步,就可以轻松入侵你的电脑了。如何防止木马病毒入侵我的电脑呢?及时更新Windows安全补丁。

5、破坏性攻击:这类攻击则以侵入他人电脑系统为目标,通过利用系统漏洞获取控制权,进而窃取数据、篡改内容或进行其他恶意操作。总结:黑客的攻击过程是一个系统而复杂的过程,涉及信息收集、漏洞探测、模拟攻击、实施攻击等多个环节。了解这些步骤有助于我们更好地防范黑客攻击,保护网络安全。

6、而破坏性攻击则是以侵入他人电脑系统为目的,通过信息收集、系统安全弱点探测、建立模拟环境进行模拟攻击等步骤,最终进行实战网络攻击。无论是非破坏性攻击还是破坏性攻击,黑客都会利用收集到的信息和探测到的漏洞来实施攻击。他们可能会利用软件漏洞、网络配置错误、未授权的访问权限等手段入侵系统。

好了,关于“黑客阵容搭配图表”的话题就讲到这里了。希望大家能够对“黑客阵容搭配图表”有更深入的了解,并且从我的回答中得到一些启示。